La presse étrangère dévoile le pire piratage de l'Histoire subi par Google

(Minghui.org) Quand les téléphones portables, les ordinateurs et d'autres équipements du quotidien et du travail de chacun sont utilisés comme outils d'espionnage, comment y faire face ?

La presse étrangère dévoile le pire détournement historique subi par Google

Le mardi 13 novembre 2018, le site Internet de Daily Mail (dailymail.co.uk) a publié un article qui dévoilait l'affaire d'une « attaque sur Google » par la Russie et la Chine. Selon l'article, une expérience de simulation de guerre a attaqué Google, le géant des moteurs de recherche. Il s'agit du « pire piratage » jamais opéré sur Internet. Le New York Times a également publié, le même jour, un reportage d'Associated Press, intitulé « Internet Traffic Hijack Disrupts Google Services (en français : Des détournements de trafic d'Internet perturbent des services de Google ».

Selon l'article de Daily Mail, ce piratage expérimental a détourné les données d'utilisateurs du moteur de recherche, du cloud, et des services professionnels. Ce qui avait entraîné des conséquences telles que :

- un détournement du trafic Internet ayant perturbé les services de Google et redirigé ses données ;

- les principaux fournisseurs d'accès Internet en Chine et en Russie ont intercepté les données des utilisateurs de Google ;

- l'attaque pourrait être le prélude à de futures attaques à plus grande échelle de la part des nations impliquées ;

- les interruptions ont duré près d'une heure et demie, jusqu'à 17 h 30 EST.

Google a déclaré n'avoir aucune raison de croire que ce piratage était malveillant. Les experts en revanche, pensent que Google a subi « le pire piratage Internet de son histoire ».

Selon l'article, les informations issues d'utilisateurs du moteur de recherche, du service de cloud et des outils professionnels (appelés G-suite) ont été affectées. Des serveurs chinois et russes ont obtenu des données d'utilisateurs dans le monde entier, y compris les données en possession de fournisseurs d'accès gérés par l'État.

Les experts pensent que l'attaque était une « expérience de simulation de guerre », ce qui veut dire qu'elle pourrait être précurseur d'attaques de plus grandes envergures des États impliqués.

Cependant, Google a minimisé l'affaire, clamant qu'il n'y avait pas de raison de croire à un acte malveillant, mais il n'a pas pu calmer les inquiétudes des utilisateurs quant à la sécurité de leurs données personnelles.

Après une série de fuites de données, Google fait face à des pressions de plus en plus grandes quant à la protection des données d'utilisateurs, comme l'attaque subie le mois dernier par le réseau social Google+, exposant les données personnelles de près de 500 000 utilisateurs.

Le type de détournement de trafic utilisé lors du dernier incident, connu sous le nom de détournement de protocole BGP (Border Gateway Protocol), peut déconnecter des services essentiels et faciliter l'espionnage et le vol financier.

Cela peut venir d'une erreur de configuration, généralement une erreur humaine, ou d'une attaque malveillante.

Dans les deux cas les plus récents, le détournement de trafic a déjà affecté des sites financiers, et pourrait potentiellement exposer les données personnelles à des pirates mal intentionnés.

En avril 2017, une entreprise publique russe de télécommunications a détourné le trafic de MasterCard et de Visa, ce qui lui a permis d'énumérer les personnes à l'origine des connexions.

En avril dernier, un autre détournement a permis à des pirates de voler 152 000 $ (133 000 euros) de devise cryptée aux utilisateurs du site EtherWallet.com.

Le trafic sur le réseau Google se fait normalement par l'intermédiaire de fournisseurs de services contrôlés. Un « point de présence » (PoP) chinois basé aux États-Unis (un point d'accès Internet légal qui permet aux citoyens chinois d'accéder aux sites américains) a intercepté ces données et les a envoyées à China Telecoms.

Figure 1 : Cette image montre une carte des pannes du service Google aux États-Unis. D'après les entreprises de services Internet, les interruptions ont duré près d'une heure et demie et se sont terminées vers 17 h 30 EST.

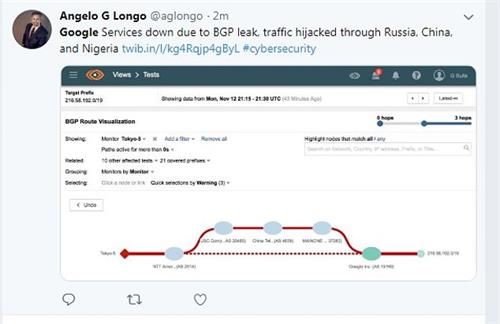

Figure 2 : Le trafic a été intercepté par des serveurs en Chine et en Russie, y compris ceux gérés par les principaux fournisseurs de télécommunications publics.

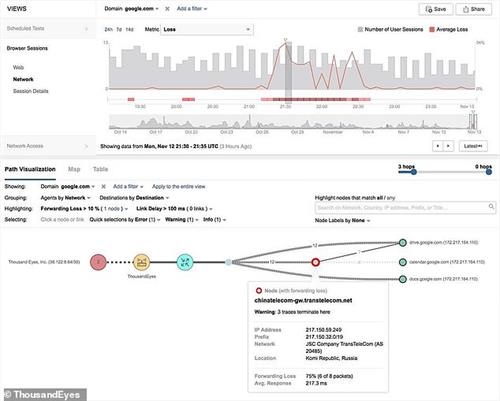

Figure 3 : Ce graphique montre que le trafic de la société d'intelligence réseau ThousandEyes de San Francisco a été redirigé pour passer par la Chine.

D'après les entreprises de services Internet, les interruptions ont duré près d'une heure et demie et se sont terminées vers 17 h 30 EST.

C'est l'entreprise d'intelligence réseau Thousand Eyes qui a découvert ce piratage. Alex Henthorn-Iwane, un cadre dirigeant de ThousandEyes, a qualifié l'incident de lundi de pire incident affectant Google que sa société de San Francisco ait vu. Il dit soupçonner l'implication de l'État, car le trafic atterrissait effectivement chez China Telecom, une entreprise publique.

Une étude récente menée par le U.S. Naval War College et des chercheurs de l'université de Tel-Aviv a révélé que la Chine piratait et détournait systématiquement le trafic Internet américain.

À part China Telecom, ThousandEyes a désigné d'autres sociétés impliquées dans l'incident de lundi, comme le fournisseur d'accès Internet russe Transtelecom et le fournisseur nigérian ISP MainOne.

Selon le professeur Alan Woodward, informaticien à l'Université de Surrey, le détournement aurait pu faire partie d'un plan de surveillance élaboré. Il a déclaré à MailOnline : « L'accès aux données personnelles est un “atout stratégique” pour la surveillance, et la Russie et la Chine ont déjà mené des attaques de piratage pour collecter des données. »

Figure 4 : Les gens se sont tournés vers Twitter pour exprimer leurs frustrations, un utilisateur écrit : « Je n'ai aucune idée de ce que je dois faire de ma vie. »

Fig 5 : Certains utilisateurs ont demandé si « tout Internet » s'était effondré pendant la panne, causée par ce que les experts en sécurité qualifient de « pire » détournement d'Internet de l'histoire de l'entreprise.

Les communications cryptées ne sont pas totalement secrètes

Les communications cryptées ne sont pas totalement secrètes. D'après les experts, « la plupart des données comme vos messages en ligne sont cryptées, ce qui signifie que toute personne ayant accès à ces données ne pourrait pas les lire facilement ». « Mais bien qu'ils n'aient pas pu lire les messages eux-mêmes, ils ont pu savoir qui a parlé à qui, quand et pendant combien de temps. » « Cette information serait utile pour aider à recueillir des données de renseignement sur des personnes très en vue présentant un intérêt pour les gouvernements étrangers. »

Dès qu'une entreprise de cryptage a été absorbée ou rachetée, qu'elle a révélé des contenus cryptés à des pays ou des organisations, les maîtres chanteurs ou les acheteurs savent non seulement avec qui vous avez été en contact, à quel moment, l'objet de votre échange, mais ils auront tout le contenu de la communications, que ce soit du texte, de l'audio, de l'image ou de la vidéo, tout tombera dans leur main.

La récolte de données s'est déjà élargie aux appareils domestiques du quotidien

La récolte de données s'est déjà élargie aux appareils domestiques du quotidien, le plus souvent aux ordinateurs, au téléphone portable et à tous les appareils pouvant se connecter à Internet.

D'après un article du New York Times de 2016, le micro et la webcam de l’ordinateur de Mark Zuckerberg sont masqués par de l'adhésif. L'article dit que cette pratique est une manière simple de se protéger.

Les pirates peuvent utiliser des chevaux de Troie à distance pour entrer dans les téléphones, les ordinateurs et d'autres appareils électroniques des gens, ce procédé s'appelle le ratting. Les pirates incitent les gens à cliquer sur des liens vers des logiciels malveillants ou des sites Internets inconnus. Les logiciels malveillants leur permettent d'entrer dans l'ordinateur des autres. L'ONG Digital Citizens Alliance montre dans son rapport de 2015 que parmi l'ensemble des logiciels malveillants, 70 % sont des chevaux de Troie.

ESET est une société de sécurité informatique fondée en 1992 en Tchécoslovaquie. Stephen Cobb, un chercheur senior en sécurité chez ESET, déclare qu'il n'y a pas que les milliardaires et les hauts fonctionnaires qui encourent ce risque. Selon lui, « pour des gens qui ne sont pas des gens importants, la menace c'est que les gens qui cherchent sur Internet des webcams à contrôler sont souvent mus d'une série d'intentions allant du voyeurisme au chantage ».

Les experts en sécurité approuvent le fait que Mark Zuckerberg masque sa webcam et son micro avec un adhésif.

Lysa Myers, chercheuse en sécurité chez ESET, a dit dans un email : « Couvrir sa webcam est une mesure de sécurité très répandue. »

Dans l'article du New York Times, Mark Zuckerberg n'est pas la seule célébrité à recourir à cette méthode : l'ancien chef du FBI James Comey l'a également fait. Pourquoi ? Selon un article du NPR, M. Comey a dit : « J'ai vu ça au journal télévisé, alors je l'ai fait. » « J'ai utilisé un morceau de ruban adhésif — bien sûr que j'utilise un ordinateur portable personnel — j'ai masqué la webcam avec un morceau de ruban adhésif, car j'ai vu que des gens plus intelligents que moi le faisaient. »

Effectivement, masquer la webcam de l'ordinateur et du téléphone portable est très simple, et cela peut avoir un petit effet de protection. Mais, pouvons-nous ne pas nous connecter à Internet ?

Où allons-nous ? Où va la société humaine ?

En réalité, si elles ne se connectent pas à Internet, beaucoup de personnes ne peuvent déjà plus téléphoner, travailler, communiquer avec la famille et les amis, utiliser les services de banque, passer le temps. À chaque recherche Internet, on envoie à Google des données personnelles, à chaque mise à jour d'application on pourrait aider des boîtes noires à nous surveiller. Le bigdata vise chaque personne de l'humanité.

Les données collectées partout nuit et jour comprennent noms, sexe, adresse, numéro de téléphone, adresse email, contacts, qui nous contactons à quel moment, le contenu de l'échange, notre taille, poids, adresse IP, photos de notre visage, fichiers audio et vidéo personnels, empreintes digitales, ADN, en passant par nos caractéristiques de consommation, habitudes alimentaires, habitudes de vie (heure de lever, coucher, temps passé à défiler vers le bas sur le téléphone), état de santé, numéro de compte bancaire, divers mots de passe, l'ensemble des informations de cartes de crédit et de retrait, nos particularités (comme la démarche par exemple), etc. et ce n'est pas tout. À part ce « gouvernement mondial » virtuel qu'est Google, tous les réseaux informatiques et toutes les entreprises associés s'efforcent de récolter des informations sur des gens. Sans exagérer, ce monde n'a plus rien qui ressemble à une protection de la vie privée.

Aujourd'hui, les techniques et les canaux de collecte de données exhaustifs, omniprésents, sont déjà prêts, cela se passe à chaque instant et sans limites, et peut s'effectuer dans l'immatériel, il n'y a pas besoin de discuter avec vous en personne, on peut enregistrer avec un dictaphone ou une caméra et les piloter à distance. Alors pour qui sont ces données ? Les structures de renseignement ? Les entreprises de publicité ? Le gouvernement chinois ? Les cybercriminels ? Les gens sans scrupule qui vendraient père et mère pour de l'argent ?

Dans la société d'aujourd'hui qui se trouve en dessous de la limite inférieure de la moralité, que ce soit le citoyen ordinaire ou le riche homme d'affaires, face au monde virtuel qui recouvre l'ensemble de la société humaine, existe-t-il des moyens de se protéger efficacement et intégralement ? Ou alors tout le monde le sait, mais personne n'a de solution et nous nous faisons manipuler passivement partout et à chaque instant ?

Sous le contrôle sans précédent du monde virtuel, où allons-nous ? Comment les gens pourraient-ils retrouver le calme dans leur vie et leur cœur ? Où ira la société humaine ?

Traduit du chinois en France