(Minghui.org) Note : Ce document de formation est destiné aux pratiquants en dehors de la Chine continentale. Les pratiquants de Chine continentale peuvent l’utiliser comme référence pour les principes généraux, mais certaines sections pourraient ne pas s’appliquer.

Table des matières

Directives générales

Vecteurs d’attaque courants

Supprimer WeChat, TikTok et les applications similaires de l’appareil principal

Éteindre les appareils et les mettre de côté pour les discussions sensibles

Attaques directes en ligne

Attaques d’hameçonnage en ligne

Surveiller le résumé des accès aux courriels

Faire les mises à jour sur vos appareils

Utilisateur standard pour la plupart des activités sur les appareils

Exécuter uniquement les applications de confiance

Protéger les données sur les appareils avec un code d’accès, le chiffrement et des sauvegardes

Détails techniques généraux

Sauvegarde des données

Protéger les données avec le chiffrement

Utiliser un gestionnaire de mots de passe

Configuration du client de courriel

Autres mesures

Appareils mobiles

Mac OS

Réglages réseau

Windows

Configurations réseau

Caractéristiques de sécurité de Windows 11

Directives générales

Vecteurs d’attaque courants

Ce document de formation est destiné à améliorer votre compréhension de la sécurité informatique et à établir de meilleures pratiques. Veuillez prendre le temps d’étudier et de comprendre ce document, et de mettre en œuvre les meilleures pratiques autant que possible. Il ne s’agit pas de quelque chose que vous devez parcourir une fois et mettre de côté. Veuillez le lire plusieurs fois pour vous assurer que vous avez tout compris.

Commençons par une histoire pour illustrer certaines défaillances typiques en termes de sécurité. Il sera évident de voir pourquoi certaines mesures de sécurité sont nécessaires.

David a réussi à s’échapper de Chine et est arrivé dans un aéroport américain. Il a cherché les lieux de pratique dans cette ville et a appelé John pour recevoir de l’aide.

John est venu chercher David à l’aéroport et David est resté chez John pendant quelques jours avant de s’installer dans un logement de location. John et David ont discuté de nombreuses choses entretemps, notamment de la persécution dont David a souffert en Chine et du projet de David de s’installer aux États-Unis. David a utilisé le réseau wifi de la maison de John pour accéder à Internet via son téléphone portable.

David a créé une fiche de contact pour John sur son téléphone et il y a ajouté d’autres détails. La liste de lieux de pratique n’indiquait que le numéro de téléphone et le prénom de John. David a ensuite ajouté le nom de famille et le nom chinois de John. Comme David repasserait chez John dans le futur, il a ajouté l’adresse du domicile de John aux détails de la fiche de contact. Pour la demande de résidence, il est nécessaire d’utiliser le courrier électronique pour échanger des documents, David a donc ajouté l’adresse électronique de John aux coordonnées et a commencé à utiliser le courrier électronique pour communiquer avec John.

John a amené David au lieu de groupe de partage d’expériences pour voir d’autres pratiquants, et David a ajouté d’autres fiches de contacts.

Après un certain temps, David a reçu une adresse électronique sécurisée et il a été ajouté à la liste de courriels du groupe local. David a alors commencé à voir les messages électroniques de nombreux pratiquants différents sur divers projets. David a commencé à voir les rôles des différents pratiquants et il a ajouté diligemment ces informations aux détails des contacts. Par exemple, John accueille un groupe de partage de temps en temps. David s’est dit que John devait être un coordinateur ou même un assistant FXH (Fo Xue Hui). Helen parle de divers projets à la fin de chaque séance de partage. David s’est dit qu’Helen était peut-être une membre FXH. Il a diligemment marqué John comme assistant FXH et Helen comme membre FXH dans ses contacts.

John a reçu un message électronique dans sa messagerie sécurisée lui conseillant de changer le mot de passe en utilisant un lien dans le courriel. Le courriel semblait provenir de l’administrateur du système de messagerie. Il a ouvert le lien et la page web lui a semblé familière. La page lui demandait de saisir d’abord son mot de passe actuel, puis le nouveau mot de passe à deux reprises, ce qu’il a fait. Il s’est senti un peu bizarre, car il était toujours en mesure d’accéder à sa messagerie sur son téléphone sans changer le mot de passe enregistré.

Plus tard, David a reçu un courriel de John avec une pièce jointe intitulée « Liste des documents nécessaires pour la demande de résidence ». David a trouvé ça un peu étrange, car il ne l’avait pas demandé. Comme ils avaient déjà parlé de la demande de résidence, ce n’était pas non plus si étrange. Il l’a ouvert, car il faisait confiance à John. David a remarqué un léger retard lors de l’ouverture du document. Il s’est dit que son ordinateur devait être vieux, et il a continué.

Plus tard, John a reçu un courriel de la messagerie sécurisée de David avec une pièce jointe intitulée « Mes histoires de persécution en Chine ». John a trouvé ça un peu bizarre, car il n’avait pas demandé à David un tel document. Mais comme John et David avaient déjà parlé de sa persécution en Chine et qu’un tel document est nécessaire pour la demande de résidence, ce n’était pas totalement inattendu. John a ouvert le document. Il s’agissait en effet de l’histoire de David qui avait été publiée sur Minghui. John s’est senti un peu bizarre, car il y a eu une subtile hésitation à l’ouverture du document. John a balayé ce sentiment de malaise et est allé de l’avant.

Par la suite, le domicile de John a été cambriolé. Des ordinateurs portables, des clés USB et des disques durs externes ont été volés, avec le code source du projet, les mots de passe et les clés d’accès au serveur, ainsi qu’une présentation sur les projets futurs.

Ce n’est pas la fin de l’histoire, mais nous pouvons nous arrêter ici pour compter le nombre de défaillances de la sécurité et ce que nous pouvons faire pour éviter qu’elles ne se reproduisent.

Supprimer WeChat, TikTok et les applications similaires de l’appareil principal

Les applications chinoises (notamment WeChat, TikTok, etc.) collectent de nombreuses informations personnelles sur l’appareil, y compris les détails de tous les contacts stockés sur l’appareil. La perversité n’a aucun mal à obtenir les informations collectées auprès des concepteurs d’applications. C’est précisément en raison de ce manque de protection de la vie privée que ces applications présentent des risques de sécurité importants pour nous (en tant que groupe visé pour la persécution par la perversité).

Lors de la première exécution, WeChat demande l’autorisation d’accéder aux contacts de l’appareil. Il s’arrête immédiatement si l’autorisation demandée n’est pas accordée. Si vous pouvez par la suite utiliser WeChat, vous avez accordé à WeChat l’autorisation d’accéder à vos contacts, que vous en compreniez ou non les implications.

Si David est sur la liste noire et a WeChat sur son téléphone, toutes les coordonnées qu’il a diligemment ajoutées à son téléphone depuis la prise en charge à l’aéroport ont pu être saisies par WeChat et s’être retrouvées entre les mains de la perversité. Tous les contacts qu’il a créés pour les pratiquants ont pu être envoyés à la perversité via WeChat, y compris le nom de famille de John, le nom chinois de John, l’adresse du domicile de John, son adresse courriel, son rôle, etc. Comme David a utilisé le wifi du domicile de John sur son téléphone, les serveurs WeChat ont pu enregistrer l’adresse IP du réseau de la maison de John.

La perversité a donc pu envoyer un courriel d’hameçonnage à l’adresse électronique de John. La perversité a également pu attaquer le réseau et les appareils de la maison de John, puisqu’ils possédaient son adresse IP. Si les attaques par hameçonnage et les attaques directes sur le réseau échouent, la perversité peut toujours lancer des attaques physiques, notamment en s’introduisant chez John pour voler des ordinateurs portables et des disques durs. La perversité serait également en mesure de harceler les membres de la famille de John en Chine.

Si John avait expliqué le danger de WeChat à David à l’aéroport, et si David avait immédiatement supprimé WeChat de son téléphone, l’histoire se serait arrêtée là.

Nous devons demander à tous les pratiquants de supprimer WeChat, TikTok et les applications similaires provenant de Chine de leurs appareils principaux (téléphones, tablettes et ordinateurs). Si vous devez utiliser ces applications, utilisez-les sur un appareil séparé qui n’a pas de contacts de pratiquants.

Éteindre les appareils et les mettre de côté lors des discussions sensibles

Les appareils peuvent également être utilisés pour écouter aux portes lorsqu’ils sont compromis. Éteignez les appareils et rangez-les pendant les discussions sensibles. Les discussions, si elles sont capturées par la perversité, peuvent être utilisées dans des attaques d’ingénierie sociale (par exemple, les noms de fichiers des pièces jointes dans l’histoire étaient liés aux discussions que John et David avaient eues auparavant, ce qui rendait très difficile d’éviter le piège).

Attaques directes en ligne

La perversité peut obtenir l’adresse IP d’un utilisateur de WeChat. Il peut s’agir de l’adresse IP du réseau de la maison de l’utilisateur, de l’adresse IP du réseau du bureau du groupe média ou de l’adresse IP du lieu de partage en groupe. L’IP sera enregistrée par les serveurs WeChat partout où l’appareil se rendra pendant que WeChat sera en fonction. La perversité pourrait mener des attaques en ligne ciblant les appareils dont l’IP est connue.

Notre défense contre ce type d’attaque : Activez le pare-feu et maintenez tous les appareils à jour avec tous les correctifs de sécurité disponibles. Les appareils comprennent les ordinateurs et les appareils mobiles du réseau interne, ainsi que la passerelle (routeur).

Attaques d’hameçonnage en ligne

Les attaques par hameçonnage (ou usurpation d’identité) sont menées par le biais de messages électroniques et de messages texte soigneusement rédigés qui peuvent tromper et induire en erreur l’utilisateur ciblé, l’incitant à effectuer des opérations qui pourraient compromettre l’appareil. Par exemple, le courriel peut ressembler à un courriel généré par le système demandant à l’utilisateur de changer un mot de passe en utilisant le lien dans le courriel, alors que le lien est contrôlé par la perversité. La perversité peut s’emparer du mot de passe si l’utilisateur tombe dans ce piège. Par exemple, le courriel peut sembler provenir d’une personne connue, mais contenir une pièce jointe malveillante. De nombreux types de fichiers peuvent contenir des logiciels malveillants, notamment Word, Excel, PDF, etc. Par exemple, le courriel peut contenir un lien vers une page web malveillante. La visite de la page malveillante peut entraîner l’installation d’un logiciel malveillant sur l’appareil. Les codes QR peuvent également mener à des pages web malveillantes. Si le malfaiteur en sait plus sur la cible, comme ses sujets de préoccupation actuels, ses relations avec d’autres personnes, ses conversations passées, etc., il peut utiliser ces détails pour créer des pièges d’ingénierie sociale. Plus il recueille d’information sur la cible, mieux il pourra user de tromperie.

Dans l’histoire, la perversité a obtenu l’adresse électronique de John et lui a envoyé un courriel d’hameçonnage lui demandant de « changer de mot de passe » via un lien dans le courriel. Pourquoi ce type de courriel est-il trompeur ? Parce qu’il exploite un comportement caractéristique d’un système de messagerie électronique.

Votre système de messagerie peut vous rappeler que votre mot de passe est sur le point d’expirer. La perversité exploite ce comportement.

Il est facile d’éviter ce piège si vous vous en tenez à une règle simple. Lorsque vous voyez le rappel de mot de passe, allez sur la page du client de courriel en ligne (webmail) pour changer votre mot de passe, plutôt que de cliquer sur un lien dans le message électronique. La même règle s’applique à tout compte de messagerie ordinaire. Allez sur la page webmail (gmail, hotmail, etc.), puis connectez-vous et changez le mot de passe à partir de là.

N’utilisez jamais de liens dans les messages électroniques pour changer votre mot de passe. Le lien pourrait être contrôlé par la perversité.

De manière plus générale, n’ouvrez pas de liens dans les courriels si vous n’êtes pas sûr que le lien soit sécurisé.

Supposons que John ait échoué à ce test et qu’il ait utilisé le lien contenu dans le courriel pour changer son mot de passe. La page web du lien était contrôlée par la perversité et elle a saisi le mot de passe actuel de John dans la première case. Comme la page web n’était pas liée à un serveur de messagerie de projet géré par un pratiquant, le mot de passe de John sur le serveur de messagerie n’a pas été modifié. La perversité a pu se connecter à la messagerie de John et établir une règle de transfert. À partir de ce moment, tous les messages reçus par John ont également été reçus par la perversité, ce qui a entraîné la fuite de nombreuses informations. La règle de transfert continuera à fonctionner même si John change de mot de passe à l’avenir, tant qu’elle n’est pas désactivée.

Surveiller le résumé des accès aux courriels

Une fois que la perversité a obtenu le mot de passe de John, elle s’est connectée au compte de messagerie de John pour configurer une règle de transfert. C’est ainsi que la perversité a obtenu un accès permanent aux courriels de John.

De nombreux systèmes de messagerie de projets gérés par des pratiquants disposent d’une défense contre ce type de violation. Le système envoie quotidiennement un résumé des accès aux utilisateurs. Si John avait examiné son résumé des accès, cette compromission aurait été identifiée le premier jour. John aurait alors changé son mot de passe sur un ordinateur propre et aurait revu et supprimé toutes les règles de transfert.

Le résumé quotidien des accès répertorie les accès au compte de messagerie au cours des 24 dernières heures. Il indique les adresses IP à partir desquelles le compte a été consulté, de quelle manière, et si l’accès a réussi. Les IP les plus probables sont les IP de votre lieu de travail (si vous consultez vos courriels depuis votre lieu de travail), l’IP de votre maison, et de vos appareils mobiles (si vous consultez vos courriels depuis vos appareils mobiles). Toute adresse IP qui ne fait pas partie de ces catégories est suspecte, en particulier si elle est d’une autre région ou d’un autre pays. Vous pouvez utiliser whatismyip.com pour connaître l’IP actuelle de votre téléphone ou de votre ordinateur.

Si John était vigilant, il aurait remarqué un accès réussi à partir d’une IP non reconnue qui a utilisé l’interface web. Cela aurait suffi à alerter John que son mot de passe de messagerie avait été compromis et que les paramètres du compte de courrier électronique avaient peut-être été modifiés.

Supposons que John ait également échoué à ce test. La perversité a pu recevoir tous les courriels de John à partir de ce moment. La perversité observera ainsi les fils de discussion et les conversations pour recueillir des informations et cherchera des occasions de compromettre les ordinateurs d’autres personnes au moyen de logiciels malveillants et d’ingénierie sociale.

Comme John et David avaient discuté de demandes de résidence, la perversité a envoyé un courriel à David à partir du compte de messagerie de John, un courriel contenant une pièce jointe malveillante.

Faire les mises à jour sur vos appareils

En règle générale, n’ouvrez pas les pièces jointes des courriels, sauf si vous êtes sûr de pouvoir le faire en toute sécurité.

Mais comment savoir si vous pouvez le faire en toute sécurité ? Le moyen le plus simple et le plus efficace est d’appeler l’expéditeur pour confirmer. Veuillez ne pas utiliser le courrier électronique pour confirmer, car le compte de courriel de l’expéditeur peut déjà avoir été compromis par la perversité.

David avait déjà discuté des demandes de résidence avec John, puis John a envoyé un courriel contenant un document intitulé « Liste des documents nécessaires à la demande de résidence ». Il est plus facile d’effacer les messages qui ne sont pas attendus ou pas pertinents ou qui proviennent d’un expéditeur inconnu, mais celui-ci était en quelque sorte attendu, assurément pertinent et provenait d’un expéditeur de confiance. La perversité a créé un piège parfait d’ingénierie sociale en exploitant la connaissance préalable des discussions en cours entre les victimes.

Est-ce que tout est perdu ?

Pas encore.

La bonne chose à faire dans ce cas est d’appeler l’expéditeur pour confirmer qu’il a bien envoyé le document avant de l’ouvrir. John aurait réalisé alors que son compte de messagerie avait été compromis. Il aurait changé son mot de passe sur un ordinateur propre et vérifié et supprimé la règle de transfert.

Supposons que David n’ait pas appelé John et soit tombé dans ce piège. Il ouvre le document et déclenche le logiciel malveillant intégré. Ce qui se passe ensuite dépend du logiciel malveillant et de nos outils de défenses sur l’appareil.

Si le logiciel malveillant cible une vulnérabilité connue du système d’exploitation (SE) ou de l’application (Word, lecteur PDF, Java, etc.), il ne peut pas causer de dommages si le SE et les applications sont à jour.

Cette défense est efficace et facile à mettre en œuvre (en maintenant assidûment le système d’exploitation et les applications à jour), mais de nombreuses personnes ne le font pas.

On doit installer les mises à jour du système d’exploitation et des applications dès qu’on reçoit la notification à cet effet. Ne tardez pas. La plupart des applications (navigateurs, lecteurs de PDF, Java, etc.) ont des mécanismes de mise à jour automatique. Activez-les et utilisez-les.

Windows dispose de Windows Defender comme partie intégrante du système d’exploitation. Il est très efficace. Supprimez tout autre logiciel de sécurité d’essai fourni avec le PC et utilisez le Windows Defender intégré. Il sera mis à jour dans le cadre des mises à jour du système d’exploitation.

Mac OS possède Gatekeeper, XProtect et le Malware Removal Tool (suppresseur des logiciels malveillants). Ils sont très bons. Il n’est normalement pas nécessaire d’utiliser d’autres outils antivirus pour Mac.

Supprimez de vos appareils toutes les applications que vous n’utilisez pas afin d’éviter qu’elles ne soient la cible de logiciels malveillants dans le futur.

David n’aurait rien eu à craindre si son appareil avait été mis à jour et si le logiciel malveillant (malware) avait ciblé une vulnérabilité connue.

Que se passe-t-il si le logiciel malveillant cible une vulnérabilité inconnue (appelée « jour zéro ») ? La vulnérabilité n’est pas corrigée et les programmes anti-logiciel malveillant n’ont aucun moyen de la détecter.

Est-ce que tout est perdu ?

Pas encore.

Utilisateur standard pour la plupart des activités sur les appareils

Il existe au moins deux types d’utilisateurs sur un ordinateur : l’administrateur et l’utilisateur standard.

Si vous vous connectez en tant qu’administrateur, vous pouvez tout faire sur l’ordinateur. Cela semble bien, mais le logiciel malveillant que vous avez déclenché aura les mêmes droits. Le logiciel malveillant peut tout faire sur votre ordinateur s’il est déclenché par un administrateur.

Si vous vous connectez en tant qu’utilisateur standard, vous pouvez effectuer la plupart de vos tâches sans problème, mais vous ne pouvez pas écrire dans les dossiers système. Cela peut sembler restrictif, mais le logiciel malveillant que vous avez déclenché ne sera pas en mesure de créer des choses mauvaises dans les dossiers système. Il s’agit d’une bonne protection car, normalement, vous n’avez pas besoin d’écrire dans les dossiers système, et les logiciels malveillants que vous avez déclenchés seront sévèrement limités quant aux dommages qu’ils peuvent causer.

En se connectant simplement en tant qu’utilisateur standard, certains logiciels malveillants ne parviendront pas à causer de dommages, même s’ils ciblent une vulnérabilité inconnue.

La bonne nouvelle est que dans les systèmes d’exploitation modernes (Windows et Mac), l’utilisateur fonctionne en mode utilisateur standard, même si l’utilisateur est un administrateur. Si vous devez faire quelque chose qui nécessite les droits d’administrateur, Windows vous demandera de confirmer, et MacOS vous demandera d’entrer un mot de passe. C’est l’occasion d’empêcher le logiciel malveillant de s’installer ou de fonctionner en tant qu’administrateur.

Dans le cas de David, il essayait d’ouvrir la pièce jointe d’un courriel et a été invité à autoriser des modifications au système. C’était l’occasion pour lui de dire « non », car l’ouverture d’un document ne devrait pas entraîner de modifications du système.

Pour éviter de cliquer rapidement sur Oui sans lire et réfléchir, il est recommandé de se connecter en tant qu’utilisateur standard. Si l’on se connecte en tant qu’utilisateur standard, le système demandera le mot de passe d’un administrateur au lieu d’une simple question oui/non. Cette étape supplémentaire aidera, nous l’espérons, à faire une pause et à réfléchir lorsqu’on nous demandera d’agir.

Ainsi, si vous voyez une notification sur Windows ou Mac vous demandant de saisir un mot de passe ou d’autoriser l’exécution d’une application, veuillez lire attentivement la notification. Si vous n’aviez pas l’intention de le faire, ne saisissez pas le mot de passe et n’autorisez pas l’exécution de l’application, car il pourrait s’agir d’un logiciel malveillant.

De même, si vous voyez une notification sur votre téléphone ou votre tablette vous demandant d’autoriser une certaine action ou l’installation d’une application, veuillez lire attentivement. Si vous n’aviez pas l’intention d’agir ainsi, ne cliquez sur rien. Utilisez « Forcer à quitter » pour fermer toutes les applications en cours et supprimer la notification.

En règle générale, lorsque le système, un courriel ou un message texte vous demande d’effectuer certaines opérations, veuillez marquer une pause et réfléchir. Si vous n’aviez pas l’intention de le faire initialement, ne le faites pas.

Un exemple : Une coordinatrice négociait le contrat avec un théâtre et a reçu un courriel avec une pièce jointe appelée « Contrat préliminaire.xlsx » et le téléphone a sonné au moment où elle se demandait si elle devait ouvrir le fichier joint. Pendant qu’elle était au téléphone, elle a ouvert le fichier et s’est rendu compte qu’elle avait fait une erreur, car l’expéditeur n’était pas le théâtre en question. Le fichier joint contenait bien un logiciel malveillant. Cependant, elle était connectée en tant qu’utilisateur standard et le virus n’a pas réussi à endommager son système.

Exécuter uniquement les applications de confiance

En se connectant simplement en tant qu’utilisateur standard, certains logiciels malveillants ne parviendront pas à causer de dommages, même s’ils ciblent une vulnérabilité inconnue.

Certains logiciels malveillants, mais pas tous ? Oui. Certains logiciels malveillants avancés peuvent être en mesure d’élever un utilisateur standard au rang d’administrateur et de causer des dommages au système.

Est-ce que tout est perdu alors ?

Pas vraiment.

Notre défense contre cela sera la liste blanche des applications ; nous devons exécuter que les applications de confiance.

Le logiciel malveillant le plus avancé de notre histoire cible une vulnérabilité inconnue et a la capacité d’escalader les autorisations. Il ne s’exécutera pas s’il ne figure pas dans notre liste d’applications de confiance et ne pourra pas causer de dommages sur nos appareils.

La liste blanche des applications peut être mise en œuvre sur Windows en utilisant AppLocker et Smart App Control dans Windows 11.

MacOS a trois paramètres : App Store, App Store et développeurs identifiés et Ouvrir quand même. Le premier paramètre, App Store, doit être utilisé la plupart du temps. Il est possible d’utiliser le deuxième paramètre pour autoriser les applications des développeurs identifiés. Mais les certificats numériques des développeurs identifiés peuvent avoir été volés, ce qui fait que le deuxième paramètre comporte un certain risque. Le troisième paramètre ne doit normalement pas être utilisé.

Le principe consistant à « n’exécuter que des applications de confiance » est la défense ultime. Le logiciel malveillant, aussi avancé soit-il, ne figurera pas sur la liste de nos applications de confiance. Tant que nous ne l’exécutons pas, il ne pourra pas causer de dommages. De même, si nous ne tombons pas dans les pièges de l’ingénierie sociale, les pièces jointes et les liens malveillants des courriels, les messages texte malveillants et les codes QR malveillants ne causeront pas de dommages à nos appareils.

Supposons que David n’ait pas réussi à mettre en place cette défense et que le logiciel malveillant se soit installé sur son appareil. Ce logiciel malveillant va saisir ses mots de passe pour tous ses comptes en ligne, y compris son compte de messagerie sécurisé. Bien entendu, le logiciel malveillant se connectera à son compte pour configurer une règle de transfert et enverra à John une pièce jointe malveillante, désormais intitulée « Mes histoires de persécution en Chine ». Si John tombait dans ce piège en ouvrant ce document, son ordinateur pourrait être entièrement compromis. Le cycle se poursuit.

Après avoir surveillé les activités en ligne de John pendant un certain temps, la perversité a décidé qu’il valait peut-être la peine de se rendre au domicile de John. Grâce aux informations recueillies précédemment, la perversité s’est introduite chez John et a pris des ordinateurs portables, des disques durs externes et des clés USB.

Protéger les données sur les appareils avec un code d’accès, le chiffrement et des sauvegardes

Avons-nous tout perdu à ce point ?

Pas si nous avons mis en place une protection pour nos appareils.

Activez le code d’accès et l’effacement automatique des données pour les appareils mobiles.

Pour les ordinateurs, Windows dispose de BitLocker, PGP Disk et VeraCrypt pour le chiffrement de l’ensemble du disque. MacOS dispose de File Vault. Activez le chiffrement sur tous les périphériques. Chiffrez les données sur les disques durs externes et les clés USB. La perversité ne pourra obtenir aucune information même si elle s’empare de nos appareils.

Cependant, si nous perdons nos appareils, notre travail sera gravement affecté, même si la perversité n’a pas accès aux informations contenues dans les appareils. Ce serait quand même une grande perte pour nous. Pour éviter ce genre de perte (interruptions de travail), nous devrions configurer des sauvegardes automatiques de données cryptées vers des sites distants ou des services de nuage pour tous les appareils. En cas de perte, de vol ou d’endommagement des appareils, nous pourrons restaurer les données de la sauvegarde sur des appareils de remplacement et reprendre rapidement le travail.

Les attaques dont nous avons parlé jusqu’à présent sont les attaques de la perversité, et non les attaques générales de l’Internet. Nous n’avons abordé que quelques-unes des plus courantes. Nous avons mentionné quelques défenses du point de vue théorique. On peut trouver les détails de la mise en œuvre en discutant davantage sur le sujet.

Détails techniques généraux

Sauvegarde des données

Nous allons aborder trois types de sauvegarde différents, qui sont tous indispensables pour différents types de protection.

Sauvegarde sur le même disque

Le premier niveau de protection s’appelle Protection du système, qui est disponible sous Windows. Il est également appelé Point de restauration du système). Un instantané du disque est sauvegardé sur le même disque à l’aide de la fonction Volume Shadow Copy. Activez la protection du système afin de pouvoir récupérer les fichiers supprimés ou les versions antérieures d’un même fichier. En cas d’échec d’une mise à jour de Windows ou de système non amorçable en raison de fichiers système corrompus, il est possible de récupérer les fichiers et de rendre le système amorçable à nouveau.

Appuyez sur la touche Windows et tapez « système » et cliquez sur « Système » dans les résultats de la recherche, puis cliquez sur Protection du système sur la gauche pour lancer la fenêtre :

Exemple : Des fichiers importants ont été supprimés par erreur. Un opérateur de l’atelier d’impression a supprimé par erreur les fichiers de modèle d’impression. L’impression ne peut pas se faire sans les fichiers modèles. Comme la suppression a été effectuée par un programme, les fichiers n’ont pas pu être récupérés dans la corbeille. Le responsable du soutien technique a pu restaurer les fichiers modèles à partir des points de restauration du système et l’opération d’impression a pu reprendre à temps pour terminer l’impression au petit matin.

Exemple : Le système est devenu impossible à démarrer après l’installation d’un logiciel. Le système est entré dans une boucle de redémarrage après l’installation d’un logiciel. La personne du soutien technique a appuyé sur F8 pour arrêter le redémarrage automatique du système et a vérifié le code d’erreur. Il a été déterminé que le registre du système était endommagé. Comme cette machine était elle-même non démarrable, le soutien technique a pu récupérer le registre du système avant l’installation du logiciel en attachant le disque dur à un ordinateur en fonctionnement. Le système a pu démarrer normalement par la suite.

La fonction Protection du système est précieuse, mais elle ne protège pas contre les défaillances matérielles. Vous perdrez à la fois les points de restauration et les données en cas de défaillance du disque dur. Il faut donc sauvegarder les données sur un autre disque.

Sauvegarde locale sur un disque différent

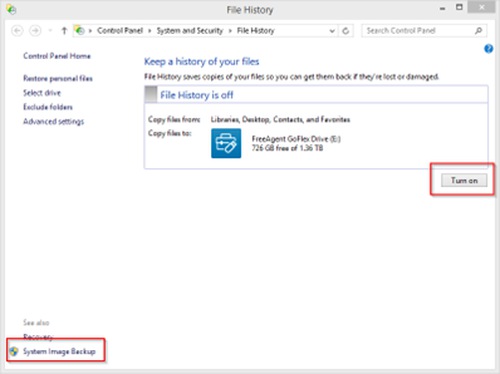

Pour vous protéger contre les pannes de disque dur, vous aurez besoin de l’Historique des fichiers sous Windows et de Time Machine sous Mac pour sauvegarder vos fichiers sur un disque externe dédié. Utilisez un disque vierge pour éviter toute perte de données lors de la configuration initiale.

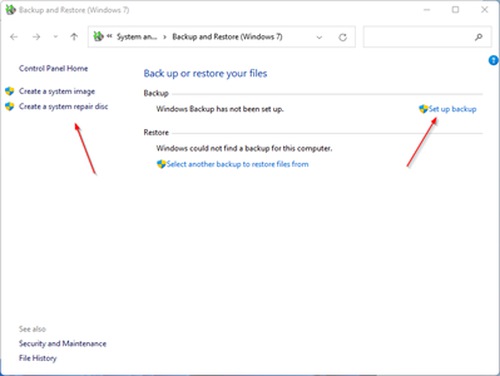

Vous pouvez également créer une sauvegarde de l’image du système et un outil de récupération pour restaurer votre système d’exploitation à partir d’une sauvegarde antérieure.

Mac : recherchez Time Machine dans Spotlight et lancez Time Machine pour démarrer la configuration. La sauvegarde Time Machine peut être utilisée pour restaurer l’ensemble du système ou des fichiers individuels.

Windows : Appuyez sur la touche Windows, tapez « Historique des fichiers » et cliquez sur « Historique des fichiers » dans les résultats de la recherche pour commencer. Historique des fichiers n’inclut pas d’image système. Veillez à créer une image système séparément (qui peut être programmée) afin de pouvoir restaurer l’ensemble du système à un point antérieur.

Veuillez garder le disque de sauvegarde connecté à votre ordinateur afin que les modifications que vous apportez à vos fichiers soient sauvegardées automatiquement. Si vous sauvegardez manuellement, et seulement de temps en temps, il est facile d’oublier de le faire. Prenez l’habitude de garder le disque de sauvegarde connecté à l’ordinateur à tout moment et laissez Time Machine ou Historique des fichiers effectuer une sauvegarde automatique et en continu.

Exemple : Panne de disque sans avertissement. Un ordinateur a été éteint pour la nuit. Le lendemain matin, le disque du système d’exploitation était introuvable. Il s’est avéré que le disque SSD du système d’exploitation (OS) est tombé en panne sans avertissement. Il y avait une sauvegarde quotidienne de l’image du système à 21 heures sur un deuxième disque. La sauvegarde de la nuit précédente a été restaurée sur un nouveau disque SSD et l’utilisatrice a pu poursuivre son travail sans perte de données significative (travail perdu entre 21 heures et minuit qui peut être évité par une sauvegarde continue de l'historique des fichiers).

Les appareils modernes utilisent des disques SSD. Les disques SSD sont plus rapides et plus fiables que les disques traditionnels, mais ils finissent toujours par tomber en panne, souvent de manière catastrophique (sans possibilité de récupérer les données) et sans avertissement. Pour tout appareil équipé d’un disque SSD, une sauvegarde en continu doit être mise en place pour protéger les données de l’appareil.

Cette configuration nécessite qu’un disque externe soit connecté à l’ordinateur, il s’agit donc d’une sauvegarde locale. Il existe un risque de perdre à la fois l’ordinateur et le disque de sauvegarde en cas de cambriolage ou d’incendie. Une sauvegarde à distance est alors nécessaire pour se protéger contre ce risque.

Sauvegarde à distance

La sauvegarde à distance permet de se prémunir contre le risque de perdre l’appareil et le disque de sauvegarde en même temps. Vous pouvez utiliser un service de sauvegarde complet tel que Backblaze pour créer des fichiers de sauvegarde cryptés, ou Duplicati, qui crée des sauvegardes stockées sur les emplacements distants de votre choix (par exemple, votre propre serveur FTP, ou un stockage cloud tel que Backblaze B2, OneDrive, Google Drive, Amazon S3, etc.) Duplicati est gratuit et open source : https://www.duplicati.com/.

Protéger les données avec le chiffrement

Exemple : Entrée par effraction dans la maison. Début 2005, la perversité s’est introduite dans la maison d’un pratiquant à Atlanta et a emporté ses ordinateurs et ses disques externes. Le disque de l’ordinateur était crypté.

Si votre ordinateur ou vos disques tombent entre de mauvaises mains, les informations qu’ils contiennent peuvent être volées facilement, à moins que vous ne les cryptiez.

Vous devez vous rappeler et conserver votre mot de passe de chiffrement (cryptage). Sinon, personne ne sera en mesure d’accéder à vos données. Chaque fois que vous démarrez votre ordinateur ou que vous accédez à vos disques externes, vous devez saisir votre mot de passe de chiffrement.

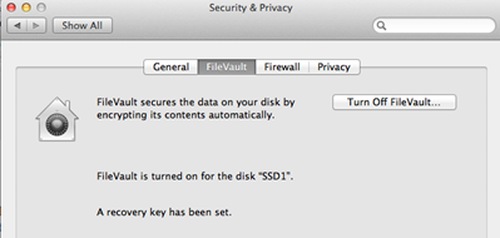

macOS dispose d’un programme appelé FileVault pour chiffrer les disques. Recherchez FileVault dans Spotlight pour commencer. Veillez à enregistrer votre clé de récupération dans un endroit sûr.

Le chiffrement de disque par Windows BitLocker est disponible dans les éditions professionnelle ou business de Windows. Malheureusement, il n’est pas disponible dans l’édition familiale. Si vous avez besoin de cette protection, pensez à mettre à niveau votre édition de Windows pour bénéficier de BitLocker. Vous pouvez effectuer la mise à niveau sans réinstaller Windows en achetant une clé de licence sur le Microsoft Store. Vous pouvez également utiliser VeraCrypt sous Windows, qui est gratuit et à source ouverte : https://www.veracrypt.fr/code/VeraCrypt/.

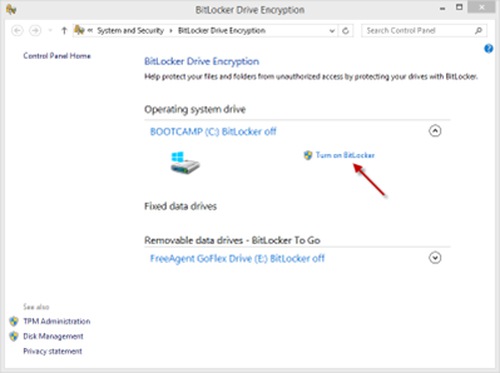

Sur l’édition appropriée de Windows, appuyez sur la touche Windows et tapez « bitlocker », puis cliquez sur « Gérer BitLocker » pour commencer. Vous pouvez crypter aussi bien les disques internes que les disques externes. Cliquez sur « Activer BitLocker » et suivez les instructions.

Utiliser un gestionnaire de mots de passe

La meilleure façon de gérer les mots de passe est d’utiliser un gestionnaire de mots de passe tel que KeePassXC pour macOS et KeePass pour Windows.

Vous ne devez retenir qu’un seul mot de passe fort pour ouvrir le gestionnaire de mots de passe lui-même. Le gestionnaire de mots de passe générera des mots de passe forts et uniques pour tous les autres accès. C’est le seul moyen d’éviter d’utiliser des mots de passe faibles, d’utiliser les mêmes mots de passe à plusieurs endroits, d’oublier des mots de passe ou d’oublier où trouver un mot de passe.

Lorsque vous démarrez le gestionnaire de mots de passe pour la première fois, il crée une nouvelle base de données vierge pour les mots de passe et vous demande de fournir un mot de passe principal fort. Vous pouvez ensuite créer de nouvelles entrées pour vos mots de passe existants. À partir de ce moment, créez un nouveau mot de passe à l’aide du gestionnaire de mots de passe pour chaque site nécessitant un mot de passe.

Ce fichier de base de données de mots de passe est extrêmement important pour vous. La meilleure façon de le protéger est d’utiliser un stockage en nuage (cloud) tel que Dropbox, OneDrive, Google Drive, etc. Il est protégé par un cryptage fort, il est donc possible de le stocker sur un nuage. La taille du fichier étant minuscule, la version gratuite de tout stockage en nuage sera plus que suffisante. S’il se trouve dans une zone de stockage en nuage, il sera disponible sur la plupart de vos appareils et sera synchronisé automatiquement sur tous vos appareils. Pour éviter les conflits de synchronisation potentiels, il est préférable de ne modifier le fichier que sur un seul appareil.

KeePass : https://keepass.info/ :Windows

KeePassXC : https://keepassxc.org/ : Windows, Mac, Linux

Configuration du client de courriel

Veuillez ne pas utiliser un client comme Gmail pour les messages sensibles. Utilisez plutôt les services de messagerie internes des projets. La plupart des services de courriel internes des projets vous envoient automatiquement chaque jour un résumé des accès que vous devriez consulter chaque fois que vous vérifiez vos messages. Cela vous permet d’être averti en cas d’accès à votre compte par la perversité.

Archivez vos messages électroniques sur un ordinateur sécurisé. Ne laissez pas vos messages électroniques sur un serveur de courrier électronique, car si vous le faites, et si votre mot de passe de messagerie est volé, tous vos messages peuvent être téléchargés par la perversité.

Téléchargez et archivez vos messages sur un ordinateur sécurisé avec POP3 (au lieu de IMAP) en utilisant un client de messagerie tel que Thunderbird ou Apple Mail. Cela empêchera toutefois l’accès au compte de messagerie à partir de vos autres appareils tels que votre smartphone (IMAP permet un accès partagé).

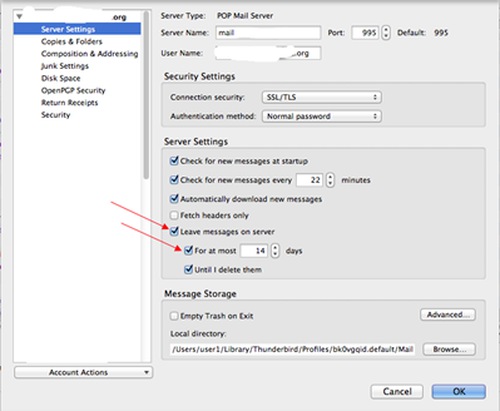

Si vous souhaitez également consulter vos courriels à l’aide d’un appareil mobile (tel qu’un iPad), configurez votre client de messagerie de manière à ce que vos messages soient conservés sur le serveur pendant au maximum deux semaines, et configurez votre appareil mobile pour qu’il utilise IMAP pour accéder à vos courriels. (IMAP met en miroir vos messages électroniques sur le serveur de messagerie, tandis que POP3 télécharge vos messages sur votre ordinateur local).

Voici quelques captures d’écran de Thunderbird. Lorsque vous ajoutez un compte de courriel, sélectionnez POP3, et passez en mode de configuration manuelle. Le port POP3S est 995, le port SMTPS est 994.

Autres mesures

Exemple : Infection initiale de Stuxnet. Les ordinateurs des installations nucléaires iraniennes n’étant pas connectés à Internet, les attaques en ligne directes depuis Internet n’étaient pas possibles. L’ennemi a déposé quelques petites clés USB dans le parking des installations. Certains travailleurs ont ramassé les clés USB sur le parking et les ont branchées sur leurs ordinateurs de travail. Le virus présent sur les clés USB a infecté les ordinateurs et s’est propagé au matériel de contrôle des machines centrifuges. Le virus a modifié la vitesse de rotation des machines centrifuges et a causé des dommages importants.

Veuillez ne pas insérer de clé USB, de CD ou de DVD inconnus dans votre ordinateur. Veuillez ne pas connecter de périphériques FireWire ou Thunderbolt inconnus à votre ordinateur.

Utilisez le module complémentaire uBlock Origin pour les navigateurs afin de bloquer les liens et codes malveillants provenant des réseaux publicitaires.

Veuillez ne pas utiliser le chinois simplifié comme langue par défaut pour les appareils Apple. Si vous le faites, Apple stockera les informations de vos appareils sur les serveurs iCloud en Chine. Si vous devez utiliser le chinois pour vos appareils Apple, utilisez le chinois traditionnel (Taïwan, pas Hong Kong).

Appareils mobiles

Source : les meilleures pratiques de la NSA en matière de dispositifs mobiles en date du 28/07/2020.

Certaines pratiques sont applicables au PC ou au Mac.

Bluetooth : Désactivez Bluetooth lorsque vous ne l’utilisez pas. Le mode Avion ne désactive pas toujours Bluetooth.

Wifi : Ne vous connectez pas aux réseaux wifi publics. Désactivez le wifi lorsque vous n’en avez pas besoin. Supprimez les réseaux wifi inutilisés.

Contrôle : Gardez le contrôle physique de l’appareil. Évitez de vous connecter à des supports amovibles inconnus.

Étui : Envisagez d’utiliser un étui de protection qui couvre le microphone pour bloquer le son de la pièce (attaque par micro actif, ou « hot mic »). Couvrez la caméra lorsque vous ne l’utilisez pas.

Conversations : N’ayez pas de conversations sensibles à proximité d’appareils mobiles qui ne sont pas configurés pour sécuriser la voix.

Mots de passe : Utilisez des codes NIP/mots de passe forts pour l’écran de verrouillage : un code NIP à six chiffres est suffisant si l’appareil efface ses données après dix tentatives de mot de passe incorrect. Réglez l’appareil pour qu’il se verrouille automatiquement après cinq minutes.

Applications : Installez un nombre minimal d’applications, et uniquement celles provenant des magasins d’applications officiels. Soyez prudent quant aux données personnelles saisies dans les applications. Fermez les applications lorsque vous ne les utilisez pas.

Mises à jour du logiciel : Mettez à jour le logiciel et les applications de l’appareil dès que possible.

Biométrie : Envisagez d’utiliser l’authentification biométrique (par exemple, empreinte digitale, ou le visage) pour des raisons de commodité afin de protéger des données peu sensibles.

Les messages texte : Ne tenez pas de conversations sensibles sur des appareils personnels, même si vous pensez que le contenu est générique.

Pièces jointes/liens : N’ouvrez pas les pièces jointes et les liens inconnus. Même les expéditeurs légitimes peuvent transmettre du contenu malveillant par accident ou à la suite d’une compromission ou d’une usurpation d’identité par un acteur malveillant.

Accessoires de confiance : N’utilisez que des cordons de chargement originaux ou des accessoires de charge achetés auprès d’un fabricant de confiance. N’utilisez pas les stations de charge publiques.

Localisation : Désactivez les services de localisation lorsqu’ils ne sont pas nécessaires. N’emportez pas l’appareil dans des lieux sensibles.

Alimentation : Éteindre et allumer l’appareil chaque semaine.

Modifiez : Ne faites pas de jailbreak ou de rootage sur l’appareil.

Pop-ups : Les fenêtres pop-up inattendues comme celle-ci sont généralement malveillantes. Si l’une d’elles apparaît, fermez de force toutes les applications (iPhone : double-cliquez sur le bouton d’accueil ou faites glisser vers le haut depuis le bas de l’écran et faites une légère pause au milieu de l’écran puis faites glisser vers le haut pour fermer; Android : cliquez sur la touche programmable des applications récentes).Source : https://media.defense.gov/2020/Jul/28/2002465830/-1/-1/0/Mobile_Device_UOO155488-20_v1_1.PDF (en anglais).

Mac OS

Réglages réseau

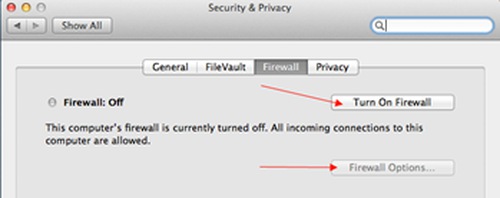

Activez votre coupe-feu pour bloquer toutes les connexions entrantes. Recherchez Coupe-feu dans Spotlight pour commencer.

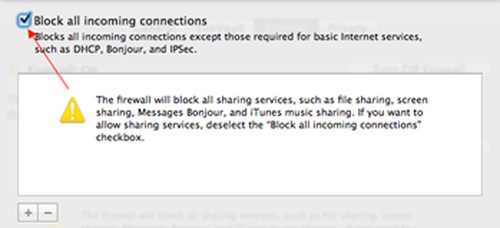

Cliquez sur Options de coupe-feu et cochez la case Bloquer toutes les connexions entrantes.

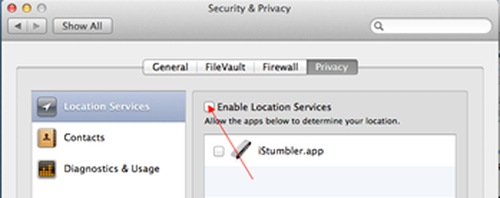

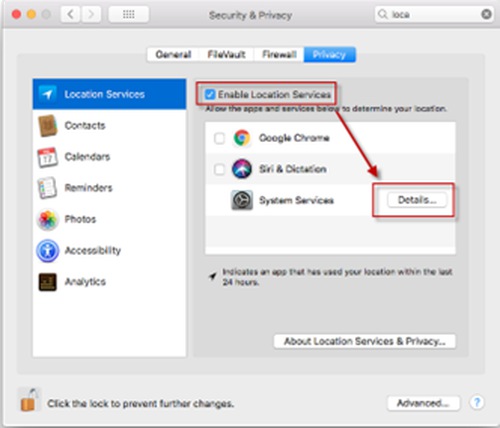

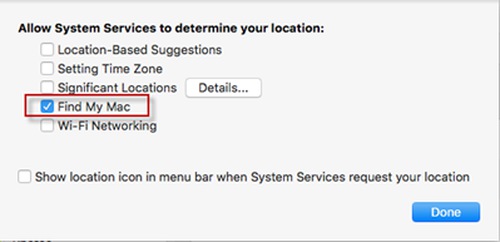

Désactivez les services de localisation si vous ne souhaitez pas utiliser Localiser mon Mac.

Si vous souhaitez utiliser Localiser mon Mac, vous devez activer les services de localisation, mais décocher tous les autres éléments.

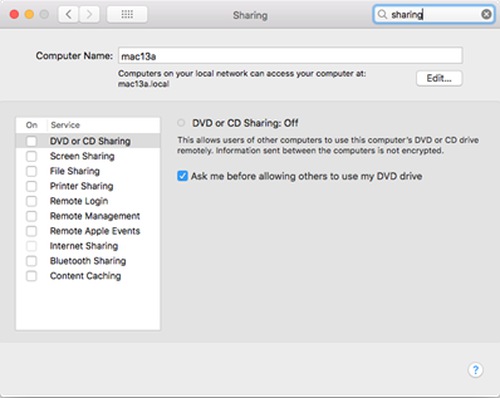

Désactivez le partage de fichiers, le partage d’écran, la session à distance, etc., via Préférences système > Partage, ou rechercher le partage dans le coin supérieur droit. Ils seront désactivés lorsque vous choisirez de bloquer toutes les connexions entrantes dans les options du coupe-feu.

Windows

Configurations réseau

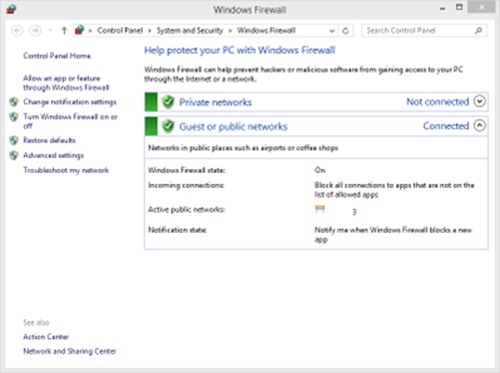

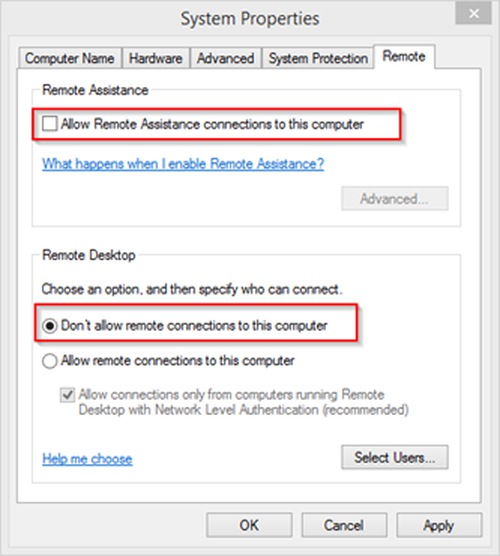

Appuyez sur la touche Windows, tapez « Pare-feu » et cliquez sur « Pare-feu Windows » dans les résultats de la recherche pour commencer.

Vous pouvez désactiver la connexion à distance si vous n’avez pas besoin d’accéder à cet ordinateur à distance. Appuyez sur la touche Windows et tapez « système », puis cliquez sur Système dans les résultats de la recherche. Cliquez sur Utilisation à distance.

Caractéristiques de sécurité de Windows 11

Si vous utilisez des appareils Windows, veuillez passer à Windows 11 si possible. Ceci est conforme au principe de maintenir le système d’exploitation et les applications à jour. La sécurité des appareils sous Windows 11 a été considérablement améliorée. Certaines améliorations concernent le système d’exploitation. Certaines améliorations sont basées sur des exigences matérielles plus élevées telles que TPM2, etc.

Nous avons mentionné précédemment que l’ultime défense consiste à « n’exécuter que des applications de confiance ». Le Smart App Control de Windows 11 simplifie grandement la mise en œuvre de cette défense.

Le rançongiciel (ransomware) crypte les fichiers de l’utilisateur et demande une rançon pour les décrypter. Étant donné que le rançongiciel crypte les fichiers qui appartiennent à cet utilisateur, aucun droit d’administration n’est nécessaire pour cette opération de cryptage. Se connecter en tant qu’utilisateur standard ne peut pas empêcher le rançongiciel de causer des dommages. Windows 11 a ajouté l’accès contrôlé aux dossiers pour permettre uniquement aux applications de confiance de modifier les fichiers de ces dossiers protégés. Comme le rançongiciel ne figurera pas sur la liste des applications de confiance, il ne pourra pas chiffrer les fichiers des dossiers protégés.

Windows 11 dispose d’une fonction d’isolation des applications permettant d’exécuter des fichiers et des pages web dangereux dans un conteneur. Le système est ainsi protégé, même si les fichiers et les pages web sont malveillants. Par défaut, le dispositif de protection des applications de Windows 11 ouvrira les fichiers Word, PowerPoint, Excel et Microsoft Edge dans des conteneurs protégés.

Les points de vue exprimés dans cet article représentent les propres opinions ou compréhensions de l’auteur. Tous les contenus publiés sur ce site sont protégés par les droits d’auteur de Minghui.org. Minghui produira des compilations de son contenu en ligne régulièrement et en des occasions spéciales.

Traduit de l’anglais

Copyright © 1999-2025 Minghui.org. Tous droits réservés.